大家午安~

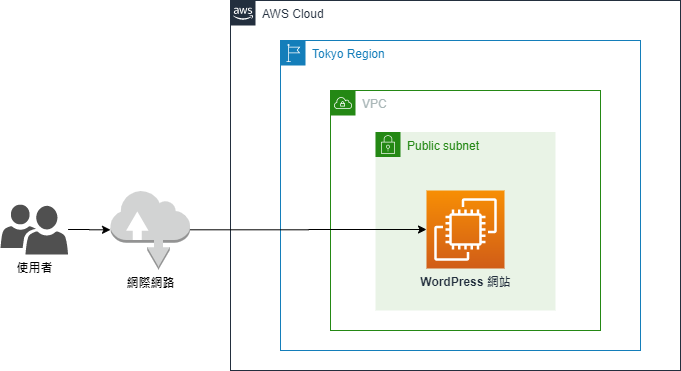

就以先前我們於 AWS 建置個人的 WordPress 網站舉例(如下圖所示),若要訪問 WordPress 網站,使用者會透過網際網路連線到 AWS 的東京區域的客戶 VPC Public Subnet 的 EC2 中

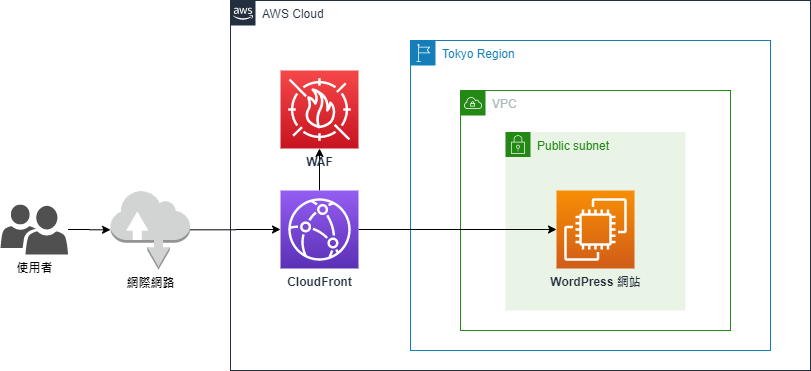

昨天我們也提到為了阻擋 DDos 類似的攻擊,我們可以在 Server 前面加上 AWS CloudFront,進一步可以在AWS CloudFront 佈署 WAF 規則,來避免 SQL Injection、XSS 等常見攻擊(如下圖所示)

而這些對應的服務也有對應的日誌紀錄:

我們有許多服務會放在 AWS VPC (客戶的虛擬網路區域)裡面內,像是:虛擬機( EC2 )、資料庫( RDS、Aurora )、資料倉儲( Redshift )等,故我們可以透過啟用 VPC 日誌,來抓取傳入以及傳出這個 VPC 的流量資料,且這些 VPC 日誌也可以把它儲存到 S3 存放,已被後續分析使用。

VPC 日誌有紀錄很多欄位,像是:來源 & 目標 IP 位址、來源 & 目標 port、subnet 編號、流量類型、封包大小等,詳細欄位說明可以詳[3],後續我們也會實作如何啟用 VPC 日誌以及匯入 BI 進行分析。

如果你今天在 Server 前有架設 CloudFront,那麼我們也可以建立 CloudFront 的日誌來觀察網路流量的情況,那CloudFront 日誌包含的欄位有部分跟 VPC 相同,但有幾個欄位僅有,像是:HTTP 狀態碼、HTTP 請求方法、用戶的請求的節點、Referer、User-Agent 等,詳細欄位說明可以詳[1],後續我們也會實作如何啟用 CloudFront 日誌以及匯入 BI 進行分析。

WAF 是一種 Web 應用程式防火牆,我們可以部屬在 CloudFront 上制定規則控制流量的分發,故 CloudFront 日誌與 WAF 日誌最大不同是,WAF 日誌有紀錄此筆踩到的規則編號、規則的動作( Allow / Block )等,詳細欄位說明可以詳[2],後續我們也會實作如何啟用 WAF 日誌以及匯入 BI 進行分析。

因應不同的架構、不同的需求以及情境,使用者可以自行評估需要哪些日誌資料並進行資料蒐集、分析,明天我們會先實作 - 『如何啟用 VPC 日誌以及匯入 BI 進行分析』

那就明天見囉 : D ~

如果有任何指點與建議,也歡迎留言交流,一起漫步在 Data on AWS 中。

參考&相關來源:

[1] CloudFront 日誌

https://docs.aws.amazon.com/zh_tw/AmazonCloudFront/latest/DeveloperGuide/logging.html

[2] WAF 日誌

https://docs.aws.amazon.com/zh_tw/waf/latest/developerguide/logging.html

[3] VPC 日誌

https://docs.aws.amazon.com/zh_tw/vpc/latest/userguide/flow-logs.html#flow-logs-basics